Utilisateurs

1. Ajouter un utilisateur

Un utilisateur est une personne qui a accès au système avec un ensemble défini d’autorisation. Chaque utilisateur dispose d'un profil unique qui inclut des informations personnelles, des paramètres de sécurité, et des rôles spécifiques.

La gestion des utilisateurs et des rôles est essentielle pour contrôler l'accès aux données et aux fonctionnalités du système. En définissant clairement les rôles et les autorisations, vous pouvez garantir que chaque utilisateur a accès uniquement aux informations et aux outils dont il a besoin pour accomplir son travail, tout en protégeant les données confidentielles.

Les utilisateurs peuvent être ajoutés par le responsable système.

Il existe deux principaux types d'utilisateurs :

- Utilisateurs du site Web : clients, fournisseurs, étudiants, etc., qui n'ont accès qu'au portail/site web et à aucun module.

- Utilisateurs du système : personnes utilisant Dokos dans l'organisation et ayant accès aux modules, aux données de l'organisation, etc.

Dans la fiche utilisateur, de nombreuses informations peuvent être saisies manuellement. Pour simplifier le processus, les informations que les utilisateurs du site web doivent saisir sont limitées au prénom, au nom et à l'adresse e-mail.

L'adresse e-mail est la clé unique (ID) identifiant les utilisateurs.

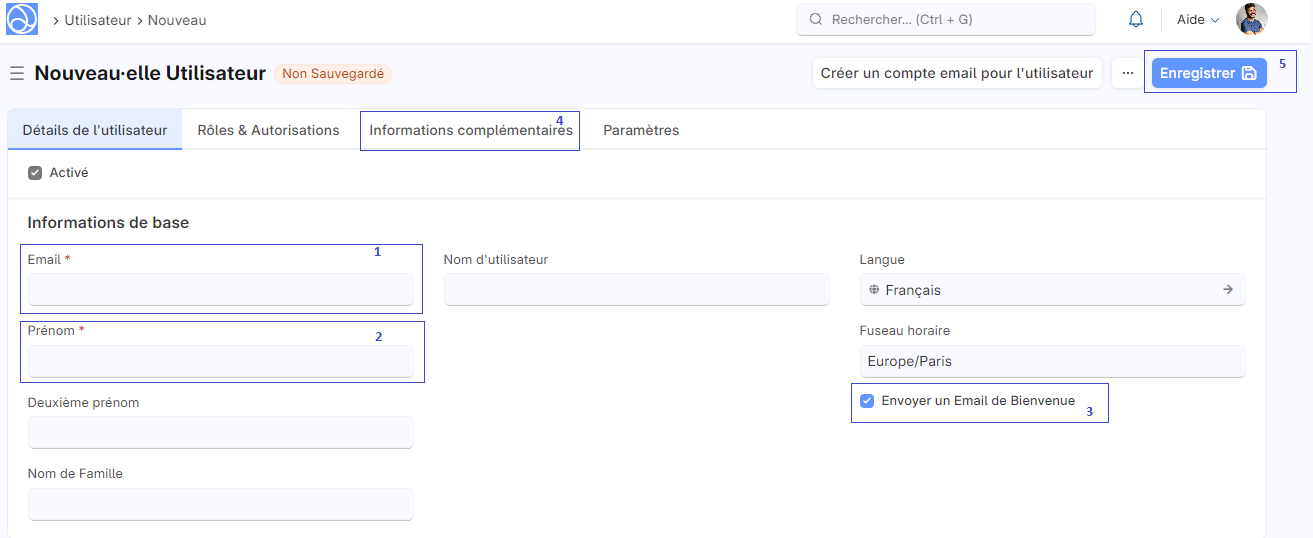

2. Comment créer un nouvel utilisateur

Administration > Utilisateurs et autorisations > Utilisateur

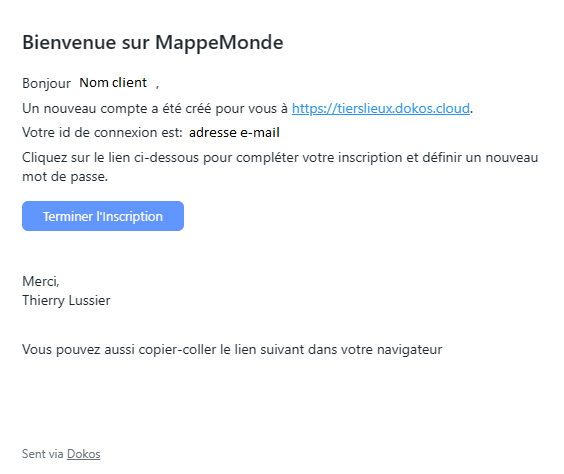

Un email de bienvenue est envoyé lors de la création d'un nouvel utilisateur. Ce message de bienvenue est modifiable selon vos besoins (Paramètres système > email). Cependant, il est important d’être vigilant lors de la modification de cet email, car il contient un lien permettant à l'utilisateur de définir ou de modifier son mot de passe. Pour garantir la sécurité et la fonctionnalité du lien de modification de mot de passe, une configuration spécifique est requise. Assurez-vous que le lien de réinitialisation de mot de passe inclus dans l'email est correctement configuré et testé.

Vous avez la possibilité d'envoyer un e-mail de bienvenue en laissant cochée la case correspondante. (3)

3. Caractéristiques

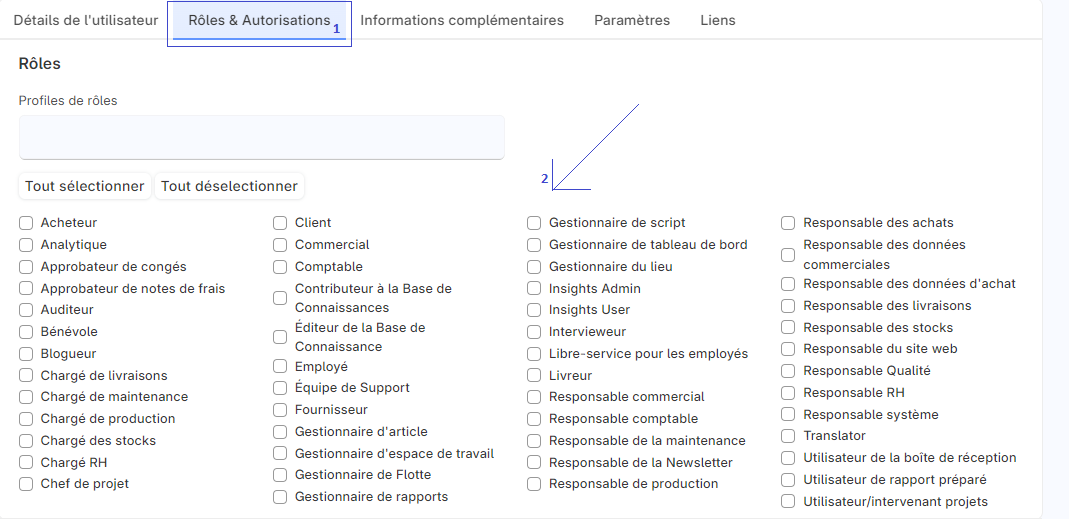

3.1. Rôle, restrictions et profil de rôle

- Rôle

Un rôle est un ensemble d'autorisations définissant ce qu'un utilisateur peut voir ou faire dans le système. Les rôles permettent de regrouper les utilisateurs ayant des responsabilités similaires.

Après l'enregistrement, une liste de rôles accompagnée de cases à cocher s'affichera. Sélectionnez simplement les rôles que vous souhaitez attribuer à l'utilisateur en cochant les cases correspondantes, puis enregistrez le document.

- Vous pouvez visualiser les autorisations par défaut des rôles en cliquant dessus.

- Restrictions utilisateurs

Chaque rôle possède des autorisations prédéfinies qui déterminent ce que les utilisateurs avec ce rôle peuvent faire dans le système. Ces autorisations couvrent des actions comme lire, créer, modifier, annuler, etc des documents pour différents modules et types de documents.

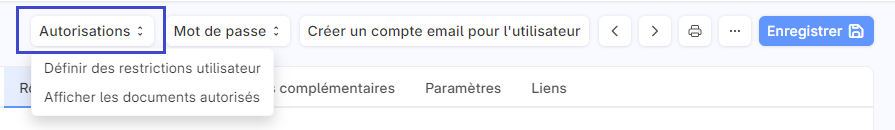

Le bouton "Définir des restrictions utilisateurs" est une fonctionnalité qui permet d'ajouter des règles de restriction plus spécifiques aux utilisateurs au-delà des autorisations globales définies par leurs rôles. Cette fonctionnalité est essentielle pour affiner le contrôle d'accès et renforcer la sécurité des données.

(Par exemple, en mode multi-société, vous pouvez ajouter une restriction pour qu'un utilisateur ait accès uniquement à une des sociétés. Par conséquent, les documents contenant l'information de la société (Champ de type lien) ne seront accessibles que si l'utilisateur a les permissions pour cette société spécifique.)

Exemple concret : Comptable

Rôle : Comptable.

Restrictions Utilisateurs : Accès complet aux modules financiers et comptables (factures, paiements, rapports financiers). Peut consulter les informations de facturation des membres mais ne peut pas modifier les informations client. Accès restreint aux données des utilisateurs à des fins de facturation uniquement.

- Profil de rôle

Vous pouvez définir des profils de rôle à utiliser comme modèle qui sélectionne plusieurs rôles d'ensemble. Les profils de rôle permettent une gestion efficace et sécurisée des autorisations des utilisateurs. En créant des profils de rôle personnalisés, vous pouvez adapter le système à vos besoins spécifiques, améliorer la sécurité des données, simplifier la gestion des utilisateurs, et assurer une maintenance aisée des permissions, vous pouvez mettre à jour les profils de rôle une fois, et tous les utilisateurs ayant ce profil bénéficieront automatiquement des nouvelles permissions.

3.2 Mot de passe

Lorsque vous créez un nouvel utilisateur, vous devez fournir des informations telles que le nom, l'adresse e-mail et le rôle. Une fois ces informations saisies, Dokos offre la possibilité d'envoyer un e-mail de bienvenue à l'utilisateur.

Attention : Cet e-mail de bienvenue contient un lien pour que l'utilisateur puisse définir son mot de passe. Il est crucial de configurer ce lien de manière sécurisée, car il permet à l'utilisateur de créer un mot de passe pour accéder à Dokos (Portail et/ou bureau).

- Définition du Mot de Passe

En cliquant sur le lien fourni dans l'e-mail de bienvenue, l'utilisateur sera redirigé vers une page où il pourra définir son mot de passe. Assurez-vous que votre système est configuré pour appliquer des politiques de mot de passe robustes (comme la longueur minimale et l'inclusion de caractères spéciaux) pour renforcer la sécurité.

Score minimum du mot de passe : Score pour le vérificateur de force du mot de passe Un score de 2 est moyen Un score de 3 est fort Un score de 4 est très fort.

Limite de génération de lien de réinitialisation de mot de passe : Ceci permet de limiter le nombre de demandes de réinitialisation de mot de passe par heure, la valeur par défaut est 3. Le paramétrer sur 0 autorisera un nombre illimité de demandes de génération de lien de réinitialisation de mot de passe.

- Réinitialisation du Mot de Passe

Les utilisateurs peuvent réinitialiser leur mot de passe à tout moment en utilisant l'option "Mot de passe oublié". Les administrateurs ont également la possibilité de réinitialiser les mots de passe des utilisateurs si nécessaire. En suivant ces bonnes pratiques, vous assurez une gestion sécurisée et efficace des mots de passe.

- Définir un nouveau mot de passe : En tant que gestionnaire système, vous pouvez définir un nouveau mot de passe pour l'utilisateur.

- Envoyer une notification de mise à jour du mot de passe : Envoyez une notification par e-mail à l'utilisateur indiquant que son mot de passe a été modifié.

- Déconnectez-vous de tous les appareils lors du changement de mot de passe : lorsque vous modifiez le mot de passe de l'utilisateur, cela déconnecte l'utilisateur du PC et de tout appareil mobile auquel il s'est connecté.

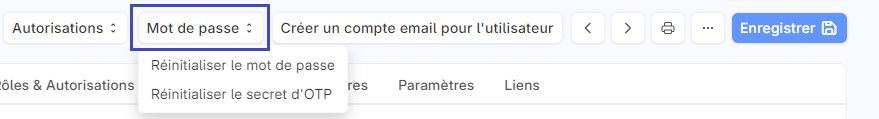

- Réinitialiser le mot de passe : un e-mail contenant des instructions pour réinitialiser le mot de passe de l'utilisateur sera envoyé au compte de messagerie de l'utilisateur .

- Réinitialiser le secret OTP : réinitialiser le secret OTP pour se connecter via l'authentification à deux facteurs.

Sécurité des mots de passe

Auto-hébergement :

- Console Bench : Pour les insatallations auto-hébergées, les administrateurs peuvent utiliser la console Bench pour réinitialiser les mots de passe des utilisateurs.

Rendez sur la page Administration -> Commandes

set-admin-password: Défini un mot de passe administrateur

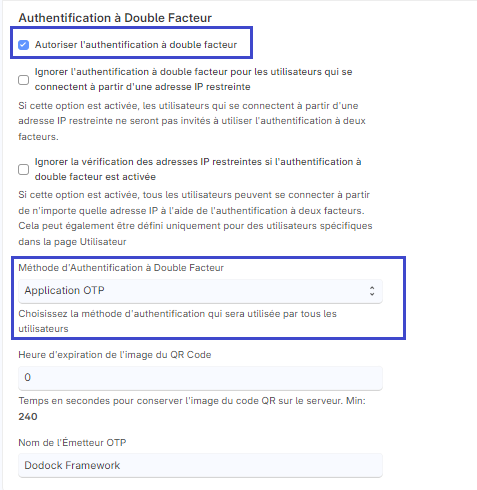

Authentification à Double Facteur

paramètres > paramètres système > Connexion

Pourquoi utiliser la Double Authentification ?

- Sécurité renforcée : Même si votre mot de passe est compromis, l'accès à votre compte est protégé par un second facteur de vérification.

- Prévention des accès non autorisés : Elle empêche les accès non autorisés même si des informations de connexion sont volées.

Comment fonctionne la Double Authentification ?

- Accéder aux Paramètres système > Connexion : Accédez aux paramètres de sécurité pour activer la double authentification pour les utilisateurs.

- Choisir la méthode : Dokos propose plusieurs méthodes d’authentification telles que les applications d'authentification OTP (par exemple, Google Authenticator, Microsoft Authenticator, 2FA Authenticator), e-mail et les codes SMS (Service payant).

Processus de Connexion

- Saisie du mot de passe : Lors de la connexion, l'utilisateur saisit son nom d'utilisateur et son mot de passe comme d'habitude.

- Deuxième facteur : Après avoir entré le mot de passe, l'utilisateur est invité à fournir le second facteur. Si une application d'authentification OTP est utilisée, il doit entrer le code temporaire généré par l'application.

Utilisation des Applications d'Authentification

- Installation de l'Application : Les utilisateurs doivent installer une application d'authentification compatible (comme Google Authenticator) sur leur smartphone.

- Lien avec Dokos : Lors de la configuration initiale, Dokos fournit un code QR que les utilisateurs scannent avec l'application d'authentification. Cela lie le compte Dokos à l'application pour générer les codes de vérification.

3.4 Suivi des documents

Avec cette option, vous pouvez suivre divers documents dans le système et recevoir des notifications par e-mail lorsqu'ils sont mis à jour.

3.5 Email

- Envoyer des notifications pour les fils de discussion par courrier électronique : l'utilisateur recevra des notifications pour les conversations par courrier électronique qui ont lieu dans des types de documents tels que les opportunités.

- Envoyez-moi une copie des e - mails sortants : envoie à l'utilisateur une copie des e-mails qu'ils envoient. Ceci est utile pour suivre si l'e-mail a été envoyé.

- Autorisé dans les mentions : autorise le nom de cet utilisateur à apparaître dans les conversations du fil de discussion afin qu'il puisse être mentionné à l'aide de «@».

- Signature d'e-mail : l'ajout d'une signature d'e-mail ici la définira par défaut pour tous les e-mails sortants de l'utilisateur. Ceci est différent d'un pied de page défini à partir du fichier principal de la société .

3.6 Modules activés

Les utilisateurs auront accès à tous les modules pour lesquels ils ont un accès basé sur les rôles. Si vous souhaitez restreindre l'accès à certains modules pour cet utilisateur, décochez les modules de cette liste.

3.7 Paramètres de sécurité

- Sessions simultanées : sessions de connexion simultanées auxquelles l'utilisateur est autorisé. Vous pouvez utiliser le même ensemble d'informations d'identification pour plusieurs utilisateurs en autorisant plus de sessions. Cela peut être restreint globalement à partir des paramètres système . Pour un compte cloud, le nombre total de sessions simultanées ne peut pas dépasser le nombre total d'utilisateurs abonnés.

- Type d'utilisateur : si l'utilisateur a un rôle coché autre que Client, Fournisseur, Patient ou Étudiant, il devient automatiquement un utilisateur système. Ce champ est en lecture seule.

- Connexion après, connexion avant : si vous souhaitez donner à l'utilisateur l'accès au système uniquement entre les heures de bureau ou pendant les week-ends, spécifiez-le ici. Par exemple, si les heures de bureau sont de 10 h à 18 h, définissez les heures d'ouverture de session après, de connexion avant à 10 h et 18 h.

- Restreindre IP : limitez la connexion de l'utilisateur aux adresses IP spécifiées ici. Cela peut être utilisé pour que l'utilisateur ne puisse se connecter qu'à partir d'ordinateurs de bureau. Plusieurs adresses IP peuvent être ajoutées séparées par des virgules.

Cette section affiche également d'autres détails tels que la dernière connexion, la dernière adresse IP et l'heure de la dernière activité de l'utilisateur.

3.8 Authentification tierce

Cela permettra aux utilisateurs d'utiliser Facebook, Google ou GitHub pour se connecter. Pour utiliser cette fonctionnalité, inscrivez-vous à un compte développeur avec Facebook, Google, GitHub, etc. Créez une application sur leur console, spécifiez un nom d'application, l'URL d'origine et l'URL de rappel, copiez l'ID client et les informations secrètes du client ici pour commencer à utiliser.

3.9 Accès API

Vous pouvez générer des clés secrètes API à partir de cette section à l'aide du bouton Générer des clés. Cela peut être utilisé pour accéder aux données de votre compte à partir d'une autre application, par exemple, un système de point de vente hors ligne.

4. Méthodes de connexion

Dans les paramètres système, sous la section Sécurité, si vous cochez la case Autoriser la connexion à l'aide du numéro de mobile, un numéro de mobile peut également être utilisé pour vous connecter. Même si un numéro de mobile sera unique, il ne sera pas traité comme un identifiant d'utilisateur.

Types de connexion :

- Connectez-vous par e-mail

- Connectez-vous avec e-mail ou mobile